Dalam investigasi forensik digital yang berkaitan dengan penegakan hukum atau fraud, memory forensic mungkin tidak banyak dilakukan. Hal ini mungkin karena dianggap kurang relevan sebab sebagian besar investigasi forensik digital dalam penekahan hukum berfokus pada bukti yang sudah terjadi pada masa lampau. Namun, apabila berbicara mengenai malware hunting atau intrusi, maka memory forensic menjadi penting dilakukan.

Metode terbaik untuk mendalami memory forensic adalah dengan menyelesaikan memory forensic challenge yang banyak ditemukan di internet. Dalam pembahasan ini, investigator menggunakan tantangan dari InCTF. Flag dari tantangan ini adalah:

- Kapan terakhir kali Adam memasukkan kata sandi yang salah untuk masuk?

- Kapan file 1.jpg dibuka?

- Kapan Adam terakhir kali menggunakan taskbar untuk membuka Chrome?

File memory dianalisis dapat diunduh di sini

Tool utama yang akan digunakan adalah Volatility 2 dan Volatility 3. Selebihnya adalah tool pendukung untuk membuka beberapa artifak yang berasal dari memory.

Warm up

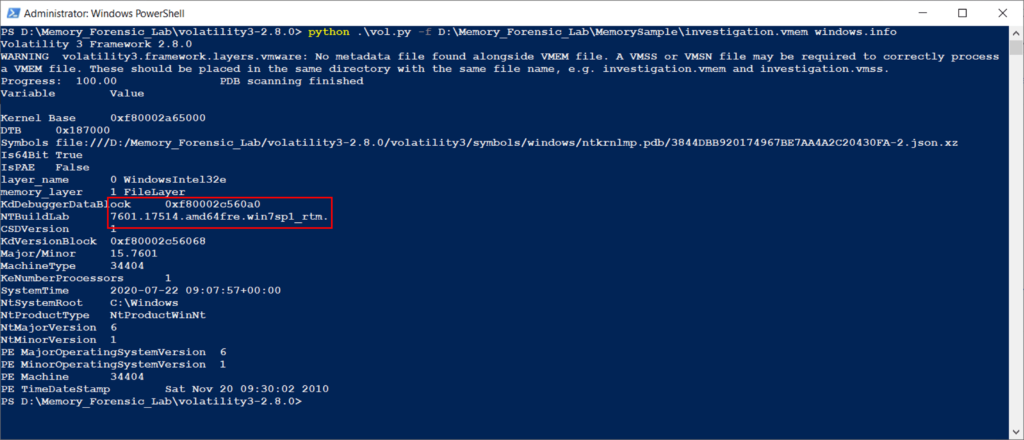

Langkah pertama adalah mengidentifikasi profile memory, dapat menggunakan module imageinfo pada Vol 2 atau windows.info pada Vol 3. Dari sisi kecepatan mengidentifikasi, nampaknya modul windows.info lebih baik daripada module imageinfo, jadi pada tahap ini lebih baik menggunakan windows.info.

Hasil windows.info menunjukkan profile memory berasal dari sistem Windows 7 SP1 x64. Pertanyaan pertama adalah mengenai kapan Adam terakhir kali memasukkan kata sandi yang salah untuk login. Untuk mencari tahu, ada dua kemungkinan yaitu pertama dengan mengekstraksi artefak event log, lalu memeriksa security event. Kedua, mengekstraksi registry hive lalu memeriksa file hive SAM.

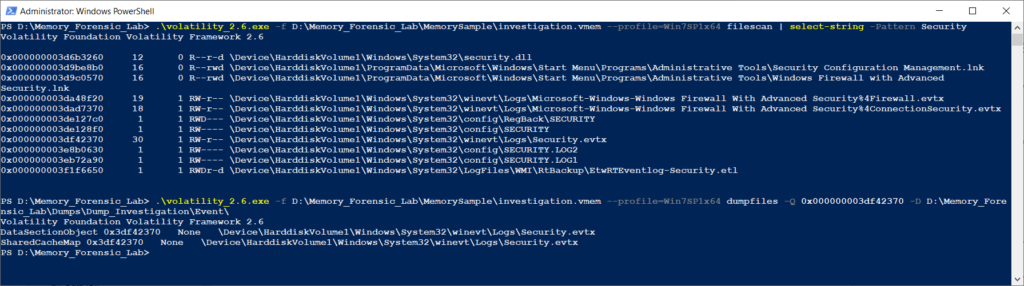

Artefak event log yang menjadi sasaran adalah Security.evtx. Hasil dari penggunaan modul filescan ditemukan terdapat file Security.evtx pada offset 0x000000003df42370. Lalu jalankan modul dumpfiles untuk pada offset tersebut.

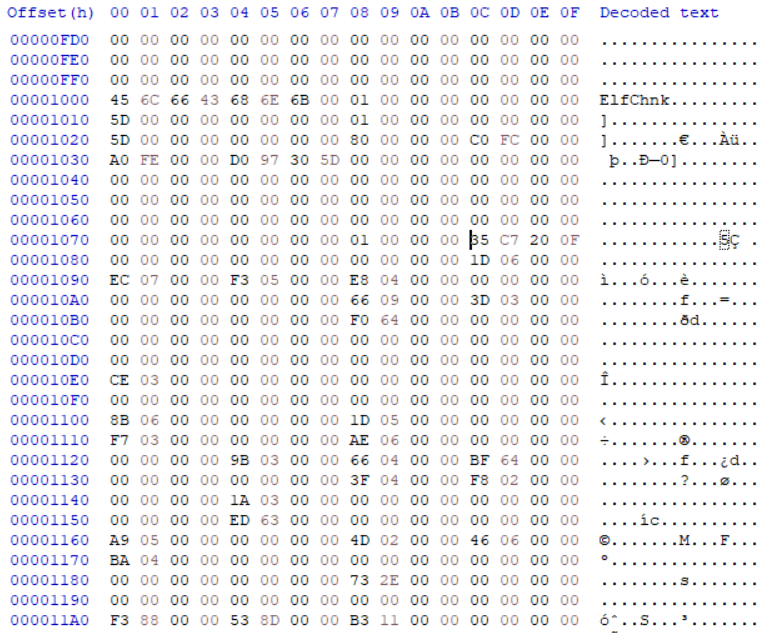

Proses dumping menghasilkan file file.None.0xfffffa800ed45e00.vacb dengan ukuran 512KB. Dalam file ini terdapat chunk header “ElfChnk” yang perlu diinterpretasi lanjutan.

Dengan menggunakan tool evtxtract, informasi event yang terdapat di dalamnya dapat diekstrak dalam bentuk .xml. Hasilnya tidak ditemukan informasi invalid login/failed, jadi cara ini tidak berhasil.

The truth

Ekstraksi registry dilakukan dengan modul dumpregistry, yang menghasilkan file-file hive registry, yang diload ke dalam memory pada saat proses sistem sedang berjalan.

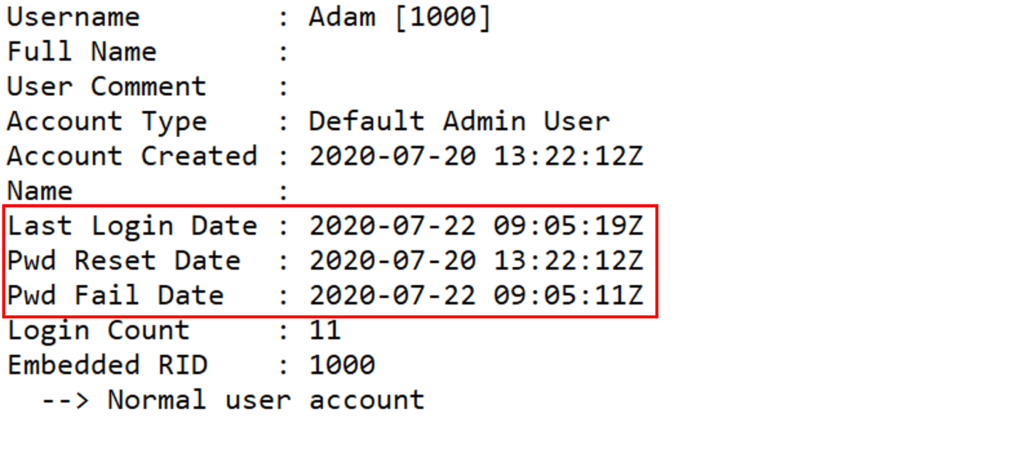

Selanjutnya adalah memeriksa informasi yang terdapat di dalam file SAM.reg untuk mengetahui invalid login dengan menggunakan password yang salah pada sistem. Dengan menggunakan RegRipper diperoleh informasi sebagai berikut.

Kesalahan password pada saat login terakhir diketahui pada 2020-07-22 09:05:11Z. Selanjutnya menjawab pertanyaan kedua mengenai akses atas file 1.jpeg. Untuk mengetahuinya dapat dilakukan dengan dua cara yaitu memeriksa RecentDocs pada ntuser.reg atau memeriksa informasi Master File Table.

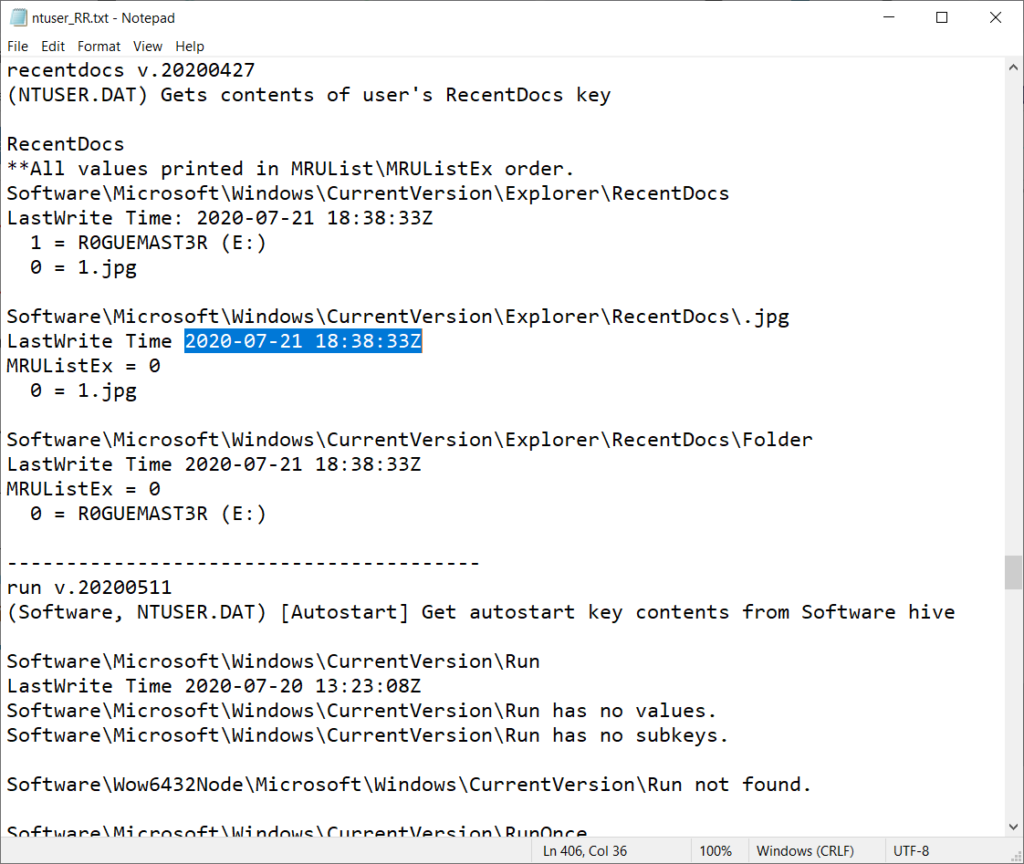

Lakukan pencarian 1.jpg pada hasil parsing yang dilakukan dengan menggunakan RegRipper pada NTUSER hive (hasil dari registry dumping). Hasilnya adalah diketahui LastWrite Time dari key RecentDocs untuk file tersebut adalah 2020-07-21 18:38:33Z

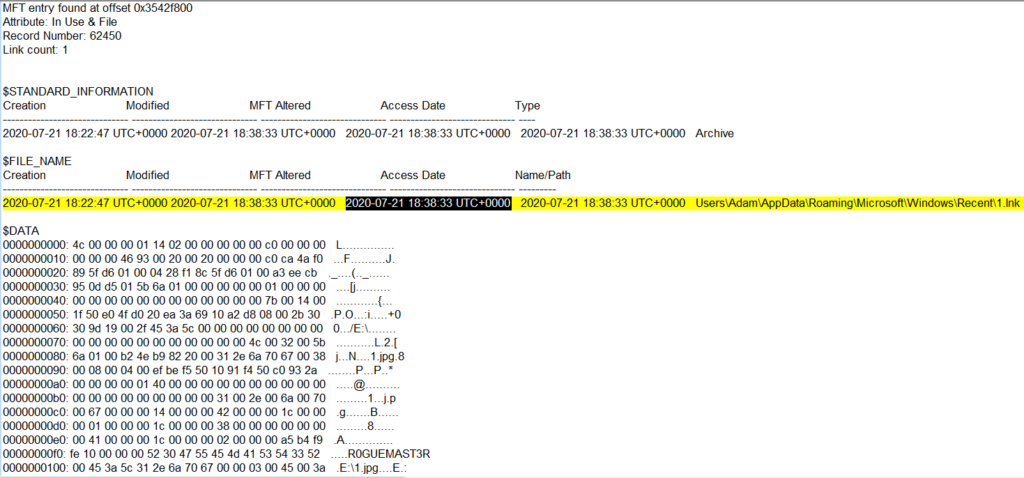

Pencarian dengan menggunakan keyword 1.jpg pada hasil modul mftparser, diperoleh sebuah file .lnk yang merujuk pada file 1.jpg. Timestamp akses link tersebut sama dengan timestamp yang tercatat pada registry. Bila dianalisis secara seksama, dapat diketahui bahwa file 1.jpg diakses dari folder E:\ROGUEMASTER yang terdapat di dalam perangkat USB Flash Drive dengan nomor seri 290953004BAC0207.

Pertanyaan terakhir adalah mengenai eksekusi Chrome dari taskbar. Penggunaan aplikasi oleh pengguna pada umumnya akan terekam pada NTUSER. Akses aplikasi dari taskbar seharusnya terekam pada userassist.

Pertanyaan ketiga terjawab, yaitu pada 2020-07-21 18:20:23 UTC+0000.

Lesson Learned

- Dumping artefak menjadi cara ampuh untuk menginvestigasi hal-hal yang terjadi sebelum waktu akuisisi RAM (perhatikan kapan imaging atas RAM dilakukan pada hasil windows.info)

- Analisis memory memerlukan pengehuan fundamental Windows Forensic yang baik.

#memoryforensic