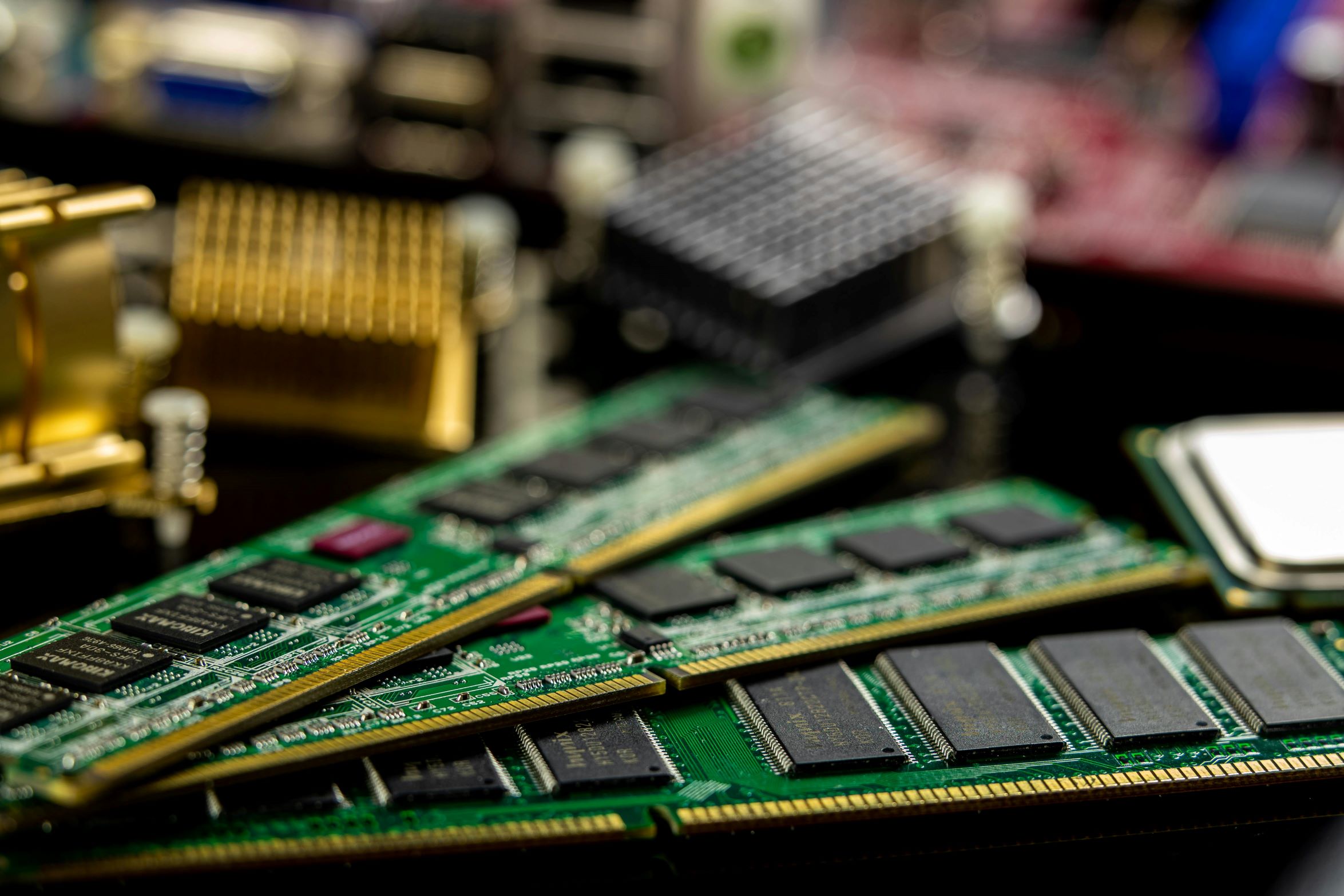

Random Acccess Memory (RAM) komputer menyimpan banyak informasi yang penting bagi investigasi forensik digital. Dalam investigasi yang terkait dengan insiden siber, data memory merupakan salah satu sumber data primer yang wajib untuk diperiksa. Pemeriksaan pada RAM dalam insiden keamanan akan menghasilkan petunjuk- petunjuk penting mengenai pelaku, waktu, modus, atau dampak insiden. Pada investigasi yang terkait fraud pada umumnya, pemeriksaan RAM mungkin tidak relevan sebab informasi pada RAM adalah informasi yang hanya ter-capture pada saat akuisisi RAM dilakukan. Sementara, rentang waktu antara terjadinya fraud dengan kegiatan akuisisi RAM dapat terpaut jauh.

Meskipun demikian, sebaiknya para investigator mengenali informasi apa saja yang terdapat di dalam RAM komputer agar dapat lebih aware dalam proses investigasi. Berikut adalah beberapa informasi yang dapat ditemukan dalam RAM komputer.

Proses Aplikasi Yang Sedang Berjalan

Informasi yang paling utama adalah proses-proses yang terjadi pada saat diambilnya data memory. Proses pemeriksaan atas data memory yang paling pertama dilakukan adalah melihat proses apa saja yang sedang berjalan. Berdasarkan informasi proses-proses ini, langkah eksaminasi dapat ditentukan dengan melihat apabila terjadi proses yang anomali.

Koneksi Jaringan Komputer

Informasi pada RAM komputer lainnya yang wajib diperiksa pada saat pemeriksaan forensik digital adalah konseksi jaringan. Secara default, Windows atau OS lainnya tidak menyimpan histori mengenai koneksi jaringan, sehingga dalam hal ini, informasi mengenai rekam koneksi jaringan hanya terdapat pada memory. Rekam koneksi ini hanya menyajikan informasi mengenai koneksi pada saat pengambilan RAM. Itulah sebabnya, ketika investigator melaksanakan penanganan insiden, proses dumping memory menjadi prioritas dalam akuisisi data.

Jejak Event

Informasi event akan menuntun kita pada hal-hal yang terjadi pada sistem operasi pada masa lampau. Jejak even dapat ditemukan dengan mengeksaminasi file-file event yang sedang terbuka. Hal ini dimungkinkan sebab setiap event disimpan sebagai artefak dan ketika terjadi sebuah event, maka file event yang terkait akan terbuka untuk diupdate.

Jejak Akses Dokumen (Recent Docs)

Jejak pengaksesan atas sebuah file dokumen tersimpan di beberapa tempat salah satunya adalah registry. Dengan mengikuti jejak registry yang terdapat di dalam RAM, rekam informasi mengenai akses terhadap dokumen-dokumen juga dapat diperoleh. Selain melalui jejak registry, jejak lainnya dapat ditemukan pada file-file .lnk, webcache atau artefak jumplist. Untuk menelusurinya, maka informasi mengenai file-file yang dibuka oleh sistem informasi harus dieksaminasi terlebih dahulu.

Password / Token

Peristiwa enkripsi dan dekripsi pada umumnya terjadi di dalam RAM yang tentunya menggunakan kunci enkripsi dalam bentuk password atau token. Investigator dapat melakukan eksaminasi RAM untuk menemukan pola binary untuk mengekstaksi password atau token.

File-File Yang Terbuka

Sebagaimana yang telah diuraikan sebelumnya, informasi mengenai file-file yang sedang terbuka juga diperoleh di dalam data memory. Informasi mengenai file-file yang terbuka atau yang sedang diproses pada RAM, dapat diketahui melalui proses file scanning. File-file ini dapat berupa file dokumen, file hive registry, artefak event, prefetch file, artefak browser, dinamic link library (.dll), atau file-file artefak sistem operasi lainnya.

Artefak File System

Apabila kita membedah data RAM lebih dalam, kita akan menemukan atribut-atribut file system seperti $MFT, $LogFile, atau jurnal. Sebagaimana diketahui bahwa $MFT adalah jantung dari NTFS. Di dalam MFT terdapat catatan setiap file didalam file system tersebut. Dengan mengekstrasi $MFT dari dalam RAM, investigator dapat memetakan file – file yang terdapat dalam komputer.

Malware

Tidak salah lagi, malware bersemayam di dalam RAM terutama ketika proses menginfeksi target atau command and control terjadi atau proses lainnya yang merugikan. Itulah sebabnya, dalam malware forensic, sasaran utama analisis adalah data RAM.

Step by Step Eksaminasi Informasi RAM Komputer

Analisis atas data memory komputer pada umumnya dilaksanakan dalam kepentingan untuk menginvestigasi sebuah insiden yang terjadi dalam lingkungan sistem operasi. Berikut adalah langkah-langkah pemeriksaan pada memory komputer.

- Dapatkan informasi mengenai proses-proses yang terjadi. Dengan mengetahui proses yang terjadi, investigator kemudian dapat menentukan langkah berikutnya. Untuk mendapat gambaran yang lebih jelas mengenai hirarki sebuah proses, maka dapat proses dapat ditampilkan dalam bentuk process tree.

- Apabila terdapat proses yang mencurigakan dan diduga aplikasi tersebut dijalankan melalui command line, maka eksaminasi command history. Jejak command history akan menuntun pada behaviour serangan (bila memang terjadi serangan).

- Dapatkan informasi mengenai koneksi jaringan komputer serta proses-proses yang terasosiasi dengan koneksi tersebut.

- Lakukan eksaminasi file-file yang terdapat di dalam memory (file-file yang sedang diproses) dan identifikasi artefak-artefak sistem operasi dan file system.

- Eksaminasi artefak event untuk mengetahui event apa saja yang terjadi sebelum, saat, atau sesaat sesudah terjadinya insiden.

- Identifikasi file-file yang diakses atau diproses pada sekitar waktu terjadinya insiden.

- Ekstrak file-file registry untuk penelusuran lebih mendalam.

Tools Analisis Memory

Terdapat beberapa perangkat lunak gratis yang dapat digunakan untuk melakukan penanganan pada RAM komputer. Meskipun gratis tetapi kemampuan atau keandalan perangkat lunak ini sudah tidak diragukan lagi.

Tool Akuisisi

- Magnet RAM Capture. Perangkat lunak ini dikembangkan oleh Magnet, berukuran kecil dan hanya meninggalkan sedikit jejak pada host tempat berjalan. Magnet RAM Capture dapat berjalan pada Windows XP, Vista, 7, 8, 10, 2003, 2008, 2012 (32 dan 64 bit ).

- Belakasoft RAM Capturer. Belakasoft juga mengeluarkan perangkat lunak gratis yang khusus digunakan untuk mengakuisisi RAM. Tools ini dapat mengekstrak seluruh isi RAM meskipun data tersebut diproteksi dengan anti-debugging atau anti-dumping system.

- FTK Imager. Perangkat lunak ini dapat dikatakan sebagai perangkat lunak forensik digital multifungsi. FTK imager juga memiliki fitur untuk mengakuisisi data RAM, meskipun mungkin performa dan keandalannya tidak sebaik dua tools sebelumnya.

- Linux Memory Extractor (LiME) Perangkat lunak ini digunakan untuk mengakuisisi RAM dari sistem operasi Linux termasuk Android. Penggunaan LiME agak sedikit rumit sebab harus diinsert sebagai kernel pada sistem Linux.

Tool Analisis

- Volatility Framework. Tool ini sudah dikenal sebagai perangkat lunak andalan para investigator forensik. Bahkan modul-modul volatility disematkan sebagai inti analisis data memory pada beberapa tool forensik digital komersial. Kursus atau pelatihan-pelatihan memory forensic juga berbasis pada penggunan tool ini.

- Memorize. Dikembangkan oleh FireEye, Memoryze dapat mengakuisisi dan/atau menganalisis file image memory, termasuk dapat menyertakan file paging dalam analisisnya. Perangkat ini dapat menganalisis berbagai hasil akuisisi memory, baik yang diakuisisi oleh Memoryze atau perangkat akuisisi memori lainnya.

- MemProcFS. Tool ini mempermudah analisis memory dengan memvirtualisasi memory. Tidak seperti Volatility yang analisisnya menggunakan command line, investigator dapat mengakses konten memori dan artefak sebagai file dalam file system virtual yang dimounting .

Informasi yang dapat ditemukan dalam RAM komputer sangat bervariasi tergantung aktivitas pengguna dan system operasi yang berjalan. Agar analisis RAM dapat dilakukan dengan lebih mendalam, investigator sebailknya mempelajari mengenai artifak sistem operasi lain, misalnya registry atau browser.

Comments are closed